突破防火墙限制的技巧(如何有效地强制关闭防火墙及相关注意事项)

- 数码技巧

- 2024-07-25

- 12

在网络使用过程中,我们常常会遇到防火墙的限制,导致无法访问特定的网站或服务。本文将介绍一些突破防火墙限制的技巧,重点是如何有效地强制关闭防火墙,并提醒读者在使用这些技巧时需要注意的事项。

一、了解防火墙的工作原理

二、通过更改防火墙设置来关闭防火墙

三、使用网络代理服务器绕过防火墙限制

四、通过VPN连接实现突破防火墙

五、使用SSH隧道穿越防火墙限制

六、使用Tor网络访问被封锁的网站

七、使用虚拟专用网络(VPS)来绕过防火墙限制

八、使用远程桌面工具访问被封锁的计算机

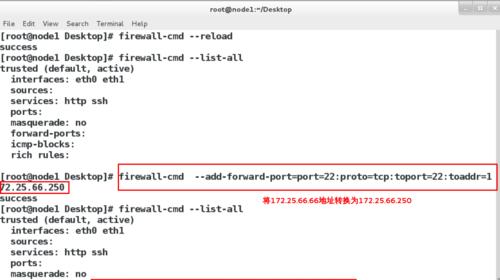

九、通过更改DNS设置绕过防火墙限制

十、使用IPv6来规避防火墙限制

十一、使用代理软件绕过防火墙限制

十二、通过修改操作系统设置关闭防火墙

十三、使用命令行工具关闭防火墙

十四、使用防火墙绕过工具突破防火墙限制

十五、强调保护计算机安全,谨慎使用技巧

一、了解防火墙的工作原理:阐述防火墙在网络中的作用,对网络流量进行过滤和监控。

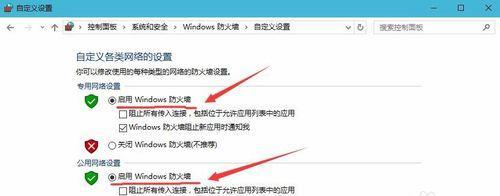

二、通过更改防火墙设置来关闭防火墙:介绍如何通过更改操作系统或网络设备的设置来关闭防火墙。

三、使用网络代理服务器绕过防火墙限制:解释如何使用代理服务器来隐藏真实的访问来源并绕过防火墙的限制。

四、通过VPN连接实现突破防火墙:介绍使用VPN连接来加密网络流量并规避防火墙的限制。

五、使用SSH隧道穿越防火墙限制:详细描述如何使用SSH隧道技术通过加密通信来绕过防火墙限制。

六、使用Tor网络访问被封锁的网站:介绍如何使用Tor网络来匿名访问被封锁的网站并避免防火墙的监控。

七、使用虚拟专用网络(VPS)来绕过防火墙限制:讲解如何使用VPS来建立一个私有网络并绕过防火墙的限制。

八、使用远程桌面工具访问被封锁的计算机:详细介绍如何使用远程桌面工具来远程访问被防火墙封锁的计算机。

九、通过更改DNS设置绕过防火墙限制:说明如何修改DNS设置来绕过防火墙对特定域名的限制。

十、使用IPv6来规避防火墙限制:解释如何利用IPv6地址来绕过防火墙对IPv4流量的限制。

十一、使用代理软件绕过防火墙限制:介绍一些常用的代理软件,并说明如何使用它们来绕过防火墙限制。

十二、通过修改操作系统设置关闭防火墙:详细描述如何通过修改操作系统的设置来关闭防火墙。

十三、使用命令行工具关闭防火墙:介绍一些常用的命令行工具,并说明如何使用它们来关闭防火墙。

十四、使用防火墙绕过工具突破防火墙限制:介绍一些专门设计用于绕过防火墙的工具,并提醒读者谨慎使用。

十五、强调保护计算机安全,谨慎使用技巧:全文内容,提醒读者在使用突破防火墙的技巧时要注意保护计算机安全,并谨慎选择和使用相关工具。

突破防火墙限制需要掌握一些技巧,但使用这些技巧时需要谨慎。我们应该了解防火墙的工作原理,并根据具体情况选择合适的方法来关闭或绕过防火墙。同时,保护计算机安全也是非常重要的,我们应该注意使用合法、安全的手段来突破防火墙限制。

突破限制,强制关闭防火墙

在一些特殊情况下,我们可能需要临时关闭防火墙来访问特定的网站或进行某些网络操作。然而,大多数防火墙都设置了严格的限制,普通用户无法直接关闭或绕过。本文将介绍一些技巧和方法,帮助我们轻松突破限制,强制关闭防火墙。

一、了解防火墙的工作原理与限制

防火墙作为网络安全的重要组成部分,起到了保护我们计算机免受恶意攻击的作用。然而,防火墙的存在也给我们的网络使用带来了一定的限制。

二、使用代理服务器绕过封锁

代理服务器可以作为一个中间人,代替我们与目标网站进行通信,从而达到绕过防火墙的效果。我们可以通过设置代理服务器的方式,使得我们的网络请求通过代理服务器转发出去,间接地访问被封锁的网站。

三、通过VPN翻墙访问被封锁的网站

VPN(VirtualPrivateNetwork)是一种通过在公共网络上建立专用网络连接的方式,来实现数据传输加密和匿名性保护的技术。通过使用VPN服务,我们可以轻松翻越防火墙限制,访问被封锁的网站。

四、使用SSH代理实现远程访问

SSH(SecureShell)是一种网络协议,可以在不安全的网络中提供安全的远程登录和执行命令的功能。通过建立SSH连接,我们可以将本地端口映射到远程主机,并通过远程主机访问被封锁的网站。

五、使用Tor网络进行匿名访问

Tor网络是一种匿名通信网络,通过多层加密和随机路由的方式,实现用户在互联网上的匿名性。我们可以通过Tor网络访问被封锁的网站,同时也能够保护我们的隐私。

六、修改DNS服务器地址以解除封锁

DNS(DomainNameSystem)是一个将域名转换为IP地址的系统。有些防火墙会限制我们对特定域名的访问,这时我们可以通过修改DNS服务器地址,绕过防火墙的限制,访问被封锁的网站。

七、使用IP代理隐藏真实IP地址

IP代理是一种隐藏真实IP地址的技术,通过将网络请求经过代理服务器转发,达到隐藏真实身份的目的。我们可以通过使用IP代理,绕过防火墙的限制,访问被封锁的网站。

八、设置防火墙例外规则来绕过限制

防火墙通常有一些例外规则,可以允许特定的网络请求通过,我们可以通过设置这些例外规则,绕过防火墙的限制,访问被封锁的网站。

九、使用端口转发技术实现访问控制

端口转发是一种将网络请求从一个端口转发到另一个端口的技术。我们可以通过设置端口转发规则,将我们的网络请求转发到其他允许访问的端口上,绕过防火墙的限制。

十、关闭防火墙服务临时解除限制

如果我们对计算机的安全性有足够的掌控和信任,可以考虑直接关闭防火墙服务,临时解除限制。但需要注意,关闭防火墙会使计算机暴露在更大的安全风险下。

十一、使用蓝牙或无线网络绕过有线

如果我们的计算机连接了有线网络,并受到防火墙的限制,我们可以通过连接蓝牙或无线网络来绕过有线网络的封锁,访问被封锁的网站。

十二、使用移动数据网络绕过局域网封锁

如果我们在局域网中受到防火墙的限制,我们可以通过切换到移动数据网络的方式,绕过局域网封锁,访问被封锁的网站。

十三、使用虚拟机进行隔离访问

通过在计算机上创建虚拟机,我们可以在虚拟机中运行另一个操作系统,从而实现对网络环境的隔离。我们可以在虚拟机中关闭防火墙,从而绕过主机的防火墙限制。

十四、寻找防火墙漏洞实现绕过

防火墙也有可能存在一些漏洞,我们可以通过寻找这些漏洞来实现绕过防火墙的目的。但需要注意,这种方式需要具备一定的安全技术和实践经验。

十五、

强制关闭防火墙可能会带来一定的安全风险,因此我们在使用以上方法时需要谨慎,并仅在必要时才采用。同时,我们也要明确知道自己的行为是否符合相关法律法规,并对自己的行为负责。通过本文介绍的技巧和方法,我们可以在特定场景下,轻松突破限制,强制关闭防火墙,实现对被封锁的网站的访问。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 3561739510@qq.com 举报,一经查实,本站将立刻删除。!

本文链接:https://www.cd-tjlm.com/article-1430-1.html